Gefährliche Sicherheitslücke in Outlook Web App

Im Zuge der Maßnahmen zur Bewältigung der COVID19-Krise haben zahlreiche Firmen auf Telearbeit umgestellt und dabei ihren Mitarbeiterinnen und Mitarbeitern den Zugriff aufden firmeneigenen Exchange-Server über Webbrowser ermöglicht.

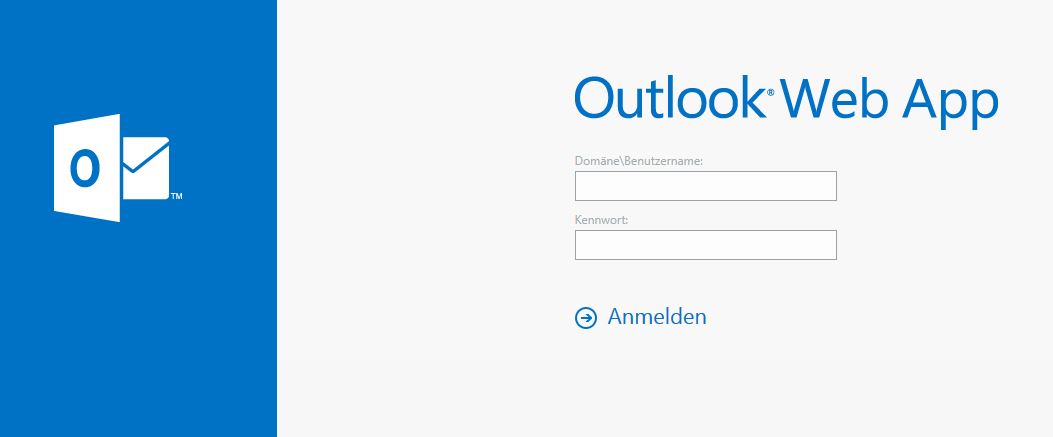

Der dabei verwendete Webmail-Dienst namens Outlook on the Web oder Outlook Web App (OWA) verfügt über eine Sicherheitslücke, die von Hackern für Angriffe genutzt werden kann. Die Sicherheitslücke wurde zwar mittlerweile von Microsoft mit einem Security Update geschlossen. Experten gehen jedoch davon aus, dass viele im Einsatz befindliche Exchange Server noch nicht aktualisiert worden sind.

Angreifer erhalten Kontrolle über Exchange Server

Angegriffen wird das Exchange Control Panel (ECP), eine webbasierte Verwaltungsoberfläche für Administratoren des MS Exchange Servers, welche zur Anmeldung an den Exchange Server verwendet wird.

Die für den Angriff erforderlichen Daten sind teilweise direkt über die im Internet abrufbaren Anmeldeseiten verfügbar. Der fehlende Rest ist durch das von Sicherheitsexperten beschriebene Angriffsszenario für den externen Angreifer mit vergleichsweise geringen Aufwand zu erlangen. [1]

Die Sicherheitsforscher der Zero Day Initiative (ZDI) haben ausgeführt, dass jeder externe Angreifer, der das Gerät oder die Anmeldeinformationen eines Unternehmensbenutzers kompromittiert hat, den Exchange-Server mit SYSTEM-Berechtigung übernehmen kann. Wenn dies erreicht ist, kann ein Angreifer die E-Mail-Kommunikation eines Unternehmens nach Belieben einsehen oder manipulieren. [2]

Zugangsberechtigungen relativ leicht erhältlich

Der englische Sicherheitsexperte Kevin Beaumont verweist darauf, dass die Erlangung von Zugangsberechtigungen relativ leicht zu bewerkstelligen sei. Er verweist auf die Verfügbarkeit von Tools, mit denen Mitarbeiterinformationen von LinkedIn-Seiten erfasst und für einen Angriff „mit Authentifizierungsversuchen über das Ausfüllen von Anmeldeinformationen“, sogenanntes Credential Stuffing [3], verwendet werden können. Beaumont sagte, dass die Tools bereits „bei aktiven Angriffen verwendet werden, um OWA- und ECP-Zugriff zu erhalten“.

Bis zu 6.600 Exchange-Server in Österreich verwundbar

Die Suchmaschine Shodan liefert aktuell Hinweise auf über 6.600 Exchange Server mit Outlook Web Access. Über den Quelltext der jeweiligen Anmeldeseite lässt die Exchange Server Build Nummer herausfinden und verwundbare Server leicht identifizieren.

Microsoft hat bereits im Februar 2020 für die Microsoft Exchange Server 2010, 2013, 2016 und 2019 entsprechende Patches zur Behebung der Sicherheitslücke veröffentlicht. Administratoren sollten unbedingt prüfen, ob die Security Updates auf ihren Servern durchgeführt worden sind. [1]

Um die Sicherheit weiter zu erhöhen, wird zudem empfohlen, für die Anmeldung über Outlook Web Access eine 2-Faktor-Zertifizierung zu implementieren.

Links

[1] CVE-2020-0688: Microsoft Exchange Server Static Key Flaw Could Lead to Remote Code Execution, URL: https://de.tenable.com/blog/cve-2020-0688-microsoft-exchange-server-static-key-flaw-could-lead-to-remote-code-execution?tns_redirect=true;

[2] CVE-2020-0688: Remote Code Execution on Microsoft Exchange Server Through Fixed Cryptographic Keys, URL: https://www.thezdi.com/blog/2020/2/24/cve-2020-0688-remote-code-execution-on-microsoft-exchange-server-through-fixed-cryptographic-keys

[3] Advisory: Use of credential stuffing tools, URL: https://www.ncsc.gov.uk/files/Credential%20stuffing%20advisory.pdf